Naoki Takayama

@mopisecMalware Analyst / Digital Forensic Investigator

Similar User

@a_zara_n

@AsuNa_jp

@_tokina23

@RKX1209

@Sz4rny

@iria_piyo

@tkmru

@kam1tsur3

@kusuwada

@kurot0_jp

@drib__

@n01e0

@_akakou

@PiBVT

@8ayac

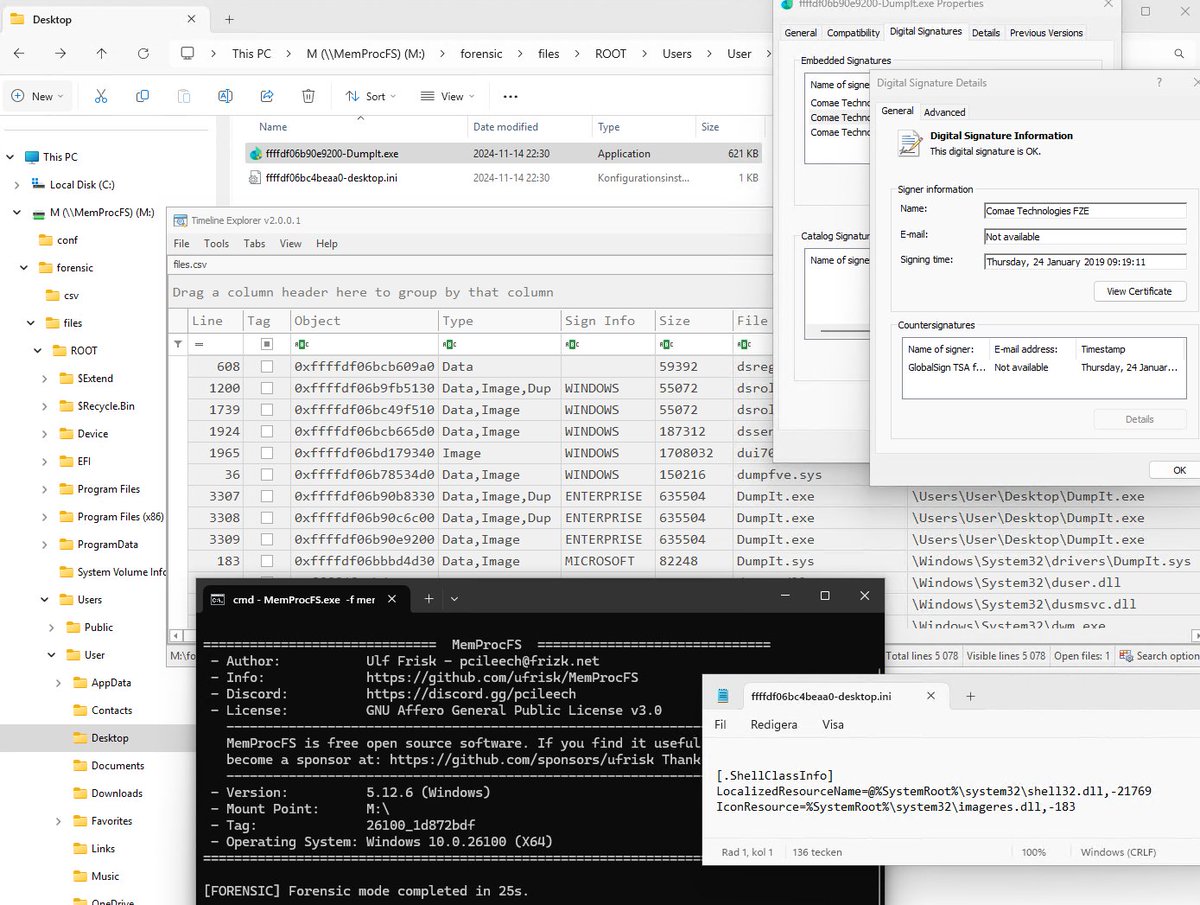

Improvements to MemProcFS forensic file recovery in 5.12.6. More data is now recovered, with correct file sizes, and with file signing info! MemProcFS super fast memory forensics and analysis: github.com/ufrisk/MemProc…

GCC 2025 TaiwanでC++マルウェアの解析に関する講義することになりました。 gcc.ac/#reverse-engin… 募集は以下のページでされています。興味のある学生さん、応募お待ちしております。 security-camp.or.jp/event/gcc_taiw…

Linux LD_PRELOAD rootkits may hide the /etc/ld.so.preload file. If the filesystem where the /etc directory is located is EXT4, we can use debugfs to reveal the content of /etc/ld.so.preload. Similarly, if the filesystem is XFS, we can achieve the same with xfs_db. However, using…

My @reconmtl talk slides "The Art of Malware C2 Scanning - How to Reverse and Emulate Protocol Obfuscated by Compiler" are available online. speakerdeck.com/takahiro_haruy…

I wrote a script to convert Cisco MZIP format firmware into ELF. It might help checking manipulated firmware by attackers. Enjoy! github.com/herosi/mzip2elf

NRI Secure NetWars 2023、2位でした。🥈 昨年より順位が上がりましたし、内容も面白くて存分に楽しめたので良かったです。開催してくださったNRIセキュア / SANSの皆さま、ありがとうございました。

国境・国籍・人種を超えて共に学ぶトレーニングキャンプ「Global Cybersecurity Camp 2023 Singapore」を開催! 参加費用は無料 (交通費、宿泊費、食費費、PCR検査費含む) prtimes.jp/main/html/rd/p… 申込締切:2022年12月5日(月)16:00必着 学生の皆さんの挑戦をお待ちしています! #seccamp

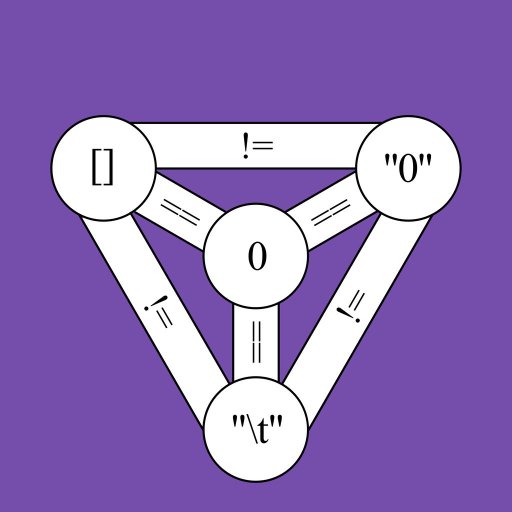

⚡️ Flatt Security Developers' Quiz #4 開催! ⚡️ <p>タグの内容をalertで表示できますか?皆さんの回答お待ちしております! 4-1デモ環境: static.twitter-quiz.flatt.training/2208leopald-7b… 4-2デモ環境: static.twitter-quiz.flatt.training/2208leopald-7b… 回答提出フォーム: forms.gle/oWe5tV1Go1a3fF…

先月に開催されましたICC (International Cybersecurity Challenge)2022の会期中の様子を セキュリティ・キャンプ ブログにて公開しました! #spcamp #seccamp blog.security-camp.or.jp/posts/icc-2022…

ICC (International Cyber security Challenge)にチャレンジする日本側の出場者インタビューをセキュリティ・キャンプ ブログにて公開しました! 応援よろしくお願いいたします。 #spcamp #seccamp blog.security-camp.or.jp/posts/icc-2022…

The fourth article in the Malware Analysis Series (MAS) is available for reading on: exploitreversing.com/2022/05/12/mal… Have an excellent day. #malwareanalysis #reverseengineering #reversing #programming #dotnet #csharp

Unsafe .Net Deserialization in Windows Event Viewer! This is a by-product of my research. Has confirmed with MSRC that this didn't cross any security boundary, but I guess it could still be another fun #LOLbas or Defender Bypass.😆

United States Trends

- 1. Jack Smith 55,2 B posts

- 2. $AROK 2.515 posts

- 3. Thanksgiving 193 B posts

- 4. Kreider 3.094 posts

- 5. #TSBlackFridayCollection 2.293 posts

- 6. Baymax 8.933 posts

- 7. $DCK N/A

- 8. Andretti 3.366 posts

- 9. #ai16z 2.712 posts

- 10. Squabble Up 33,8 B posts

- 11. Axios 1.901 posts

- 12. Trouba 2.110 posts

- 13. #ysltrial 3.121 posts

- 14. Marshall Law 3.854 posts

- 15. Outlook 12,7 B posts

- 16. #SonicMovie3 65,6 B posts

- 17. Rumble 31,8 B posts

- 18. #BBMAs 183 B posts

- 19. Kemp 4.903 posts

- 20. Malik Harrison N/A

Who to follow

Something went wrong.

Something went wrong.